Smartphones haben sich, was den Alltag betrifft, bei vielen in der Benutzung durchgesetzt. Ohne auf die vielen unterschiedlichen Vor- und Nachteile dieser Geräte näher einzugehen, soll hier der herausragende Vorteil behandelt werden: mobile verschlüsselte Kommunikation. Im Dickicht der verschiedenen (selbsternannten) „sicheren“ Messenger ist es für viele, die nicht regelmäßig IT-Nachrichten oder andere Websites zum Thema lesen, schwierig den Überblick zu behalten, welche Messenger „sicher“ sind. Was sind die jeweiligen Features? Welche Firmen oder Verantwortlichen stehen jeweils dahinter? Viele Fragen – noch viel mehr Antworten.

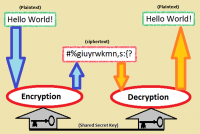

In der Crypto-Community stehen vor allem folgende Eigenschaften einer Software für einen gewissen Sicherheitsfaktor:

Open Source und sinnvolle Dokumentation (der Quellcode kann von ALLEN eingesehen und überprüft werden – vgl. „Peer-Review“-Verfahren in der Wissenschaft), Nutzung anerkannter und überprüfter Verschlüsselungsalgorithmen, Audits – die professionelle Überprüfung des Quellcodes auf Fehler oder gar „Backdoors“ (absichtlich eingebaute sicherheitskompromittierende „Hintertüren“).

Dazu kommen Details, z.B.: Ist der komplette Datenverkehr verschlüsselt? Können Kontakte verifiziert werden (um sicher zu sein, mit der richtigen Person zu kommunizieren - „Man-in-the-Middle-Attack“)? Ist, wenn in Zukunft Schlüssel verloren gehen, die bisherige verschlüsselte Kommunikation trotzdem sicher („Forward Secrecy“)?

Im großen und ganzen haben sich in den letzten Monaten vor allem Telegram, Threema und Signal (ehemals TextSecure) durchgesetzt. Daher sei hier insbesondere auf diese Messenger eingegangen.

Gleich vorneweg: Threema kostet Geld (2,99€ im Google PlayStore). Die App bietet Gruppenchats sowie Versand von Text-, Bild-, Ton- und Videonachrichten. Entwickelt wird die App von einer schweizerischen Firma.

Im Rahmen eines Audits des Quellcodes durch eine schweizer IT-Sicherheitsberatung konnten keine schwerwiegenden Fehler oder gar „Backdoors“ gefunden werden. Auch werden Nachrichten grundsätzlich verschlüsselt versendet.

„Forward Secrecy“ ist nicht gegeben, da nur die Verbindung zum zentralen Server dieserart verschlüsselt ist. Eine komplette Implementation von „Forward Secrecy“ lehnen die Entwickler*innen ab, mit dem Hinweis auf die dann steigende Komplexität der Software.

Zur Verhinderung von „Man-in-the-Middle-Attacks“ hat Threema einen sinnvollen Mechanismus implementiert.Vorteilhaft ist die Möglichkeit, eine eigene "Threema-ID" statt der Telefonnummer an Andere zwecks Kontaktaufnahme weiterzugeben.

Nun der große Knackpunkt: Threema ist NICHT Open Source. Es ist daher der Crypto-Community und Anderen nicht möglich die App auf Fehler oder „Backdoors“ zu überprüfen. Zwar wurde der Code einem „Audit“ unterzogen, da der Quelltext jedoch nicht offen liegt, kann Threema seit dem grundlegend anderen Quelltext eingefügt haben. Endanwender*innen ist es nicht möglich dies nachzuvollziehen.

Dies, zusammen mit dem Nichtvorhandensein von „Forward Secrecy“, spricht deutlich GEGEN die Nutzung von Threema. Insbesondere bei Vorhandensein besser geeigneterer Messenger.

Gleich vorneweg: NUTZT NICHT TELEGRAM.

Entwickelt wird die App von einer undurchsichtig agierenden Firma aus Russland, diese hat einen (physisch nicht vorhandenen) Firmensitz in Berlin und wurde unter der Adresse einer Londoner Briefkastenfirma mit Hauptsitz auf den Seychellen registriert. Die Gründer der Firma gründeten auch das "russische facebook" Vkontakte (vk.com).

In der Crypto-Community herrscht weitgehend Konsens, dass das von Telegram verfolgte Konzept von „Security through Obscurity“, die Art der Verschlüsselung soll durch einen eigen-entwickelten Algorithmus verschleiert werden, NICHT zielführend ist. Dazu kommt, dass die App standardmäßig NICHT Verschlüsselt ist, die Verschlüsselung muss selbstständig aktiv eingeschaltet werden. Auch die nicht vorhandene Authentifizierungsmöglichkeiten der Kommunikationspartner*innen (s. Oben „Man-in-the-Middle-Attack“) und das Fehlen von „Forward Secrecy“ sind absolute No-Gos. Die Verschlüsselung selbst ist durch ihre mangelhafte Konzeption und Implementierung grundsätzlich schlecht. Nachrichten sollen auf den Servern von Telegram im Klartext vorliegen. Auf dem Smartphone werden alle Nachrichten ebenfalls im Klartext zwischengespeichert. Weiterhin speichert die App Telefonbucheinträge im Klartext.

Es scheint, als wäre für viele der Ausschlag gebende Punkt zur Nutzung von Telegram, dass es möglich ist lustige GIFs und „Sticker“ zu versenden.

GIFs und „Sticker“ - ein zugegeben lustiges Feature, dass es auch in anderen Apps gibt, wie seit dem letzten Update z.B. in:

Signal (früher TextSecure), entwickelt von Open Whisper Systems in den USA, gilt innerhalb der Crypto-Community als Wegweisend und Tonangebend. Etablierte Verschlüsselungsalgorithmen werden vorbildlich implementiert, der Quellcode ist offen, Nachrichten werden grundsätzlich verschlüsselt, „Forward Secrecy“ wird garantiert, Metadaten werden weitestgehend vermieden, Schutz vor „Man-in-the-Middle-Attacken“ ist gewährleistet, uvm. ...

Es gibt keine schwerwiegenden Argumente, die nicht auch grundsätzlich gegen die allgemeine Nutzung von Smartphones, so wie es die überwiegende Mehrheit der Nutzer*innen tut, sprechen würden, Signal nicht zu nutzen.

Die App ist kostenfrei, bietet Text-, Ton-, Bild-, Video-, GIF- und Stickerversand und verschlüsselten Gruppenchat. Die gesamte App kann verschlüsselt und mit einem Passwort geschützt werden (EMPFOHLEN!).

Von außen ist nicht möglich nachzuvollziehen, wann eine Person online ist. Welche, wie viele und an wen Nachrichten gesendet werden ist nicht nachzuvollziehen. Das eigene Adressbuch bleibt privat.

Es ist darüberhinaus möglich mit der App sicher zu telefonieren und es gibt ein Programm um Signal auf dem Computer zu nutzen.

Unter den gegebenen Umständen sprechen unserer Meinung nach alle oben aufgeführten und einige weitere Punkte dafür, Signal als Messenger zu nutzen, wenn man sich dafür entschieden hat, bei allem für und wieder, ein Smartphone zu nutzen.

Was noch?

Dies ist selbstverständlich nur eine kurze, bei weitem nicht vollständige Übersicht zum Thema. Es gibt Unmengen weitere zu beachtende Aspekte.

Natürlich gibt es auch weitere unzählige „sichere“ Messenger. Diese werben fast alle mit „sicherem Nachrichtenversand“ und den üblichen geforderten Features. Es ist bisher jedoch KEINE App bekannt, die an die Standards von Signal heran reicht. Und da seit neuestem auch GIFs und „Sticker“ mit Signal versendet werden können, gibt es wahrlich keinen Grund mehr etwas anderes zu nutzen.

Hingewiesen sei auf die Möglichkeit JABBER (samt OTR-Verschlüsselung) auch auf Smartphones zu nutzen. Dies macht potenziell unabhängig von vorinstallierten Betriebssystemen und Google. Zu empfehlen ist die App Conversations.

Grundsätzlich gilt aber immer: Zum planen von Aktionen und anderen sensiblen Absprachen NICHT das Handy nutzen. Trefft euch Face-to-Face, lasst das Handy zu Hause und bringt es nicht mit zum Treffpunkt.

Dies alles soll nur eine kleine Einführung ins Thema sein und jene sensibilisieren, die keine Zeit und Nerv haben, sich mit dem Wust aus Technik und mitunter widersprechenden Debattenbeiträgen zum Thema auseinanderzusetzen. Grundsätzlich gilt: es gibt keine sichere Kommunikation.

In kürze zum Abschluss: überredet eure Freund*innen und Familie Signal zu nutzen. Nutzt kein Telegram! Falls die Frage kommt: WhatsApp (dass hier überhaupt darüber geschrieben werden muss -.-) hat eine gute Verschlüsselung (die von Signal) aber schrecklichen Umgang mit privaten Informationen z.B. euer Adressbuch wurde gerade an die Eigentümer facebook weitergereicht...

Zum weiterlesen

Zur sicher(er)en mobilen Kommunikation (auf Deutsch): https://mobilsicher.de/

Über „sichere“ Messenger: https://theintercept.com/2016/06/22/battle-of-the-secure-messaging-apps-...

„Secure Messaging Scorecard“ - herausgegeben von der „Electronic Frontier Foundation“, wird zur Zeit überarbeitet und aktualisiert. https://www.eff.org/node/82654

Zu Threema: Wikipedia https://de.wikipedia.org/wiki/Threema

Zu Telegram: Wikipedia https://de.wikipedia.org/wiki/Telegram_Messenger;

Moxie Marlinspike über Telegram und deren „Crypto Contest“: https://moxie.org/blog/telegram-crypto-challenge/; „Why you should stop using Telegram right now“ https://yro.slashdot.org/story/16/06/25/155214/why-you-should-stop-using...

Zu Signal: Wikipedia https://de.wikipedia.org/wiki/Signal_(Software); eigener Blog, in dem auch die eigenen Features und Sicherheitsrelevanten Aspekte erklärt werden: https://whispersystems.org/blog/

Bitte ergänzt Links und weitere Einführende oder tiefergehende Texte zum Thema.

Wir würden uns über Übersetzungen dieses Textes freuen.

Im Grunde hat Moxie leider Recht...

Naja, die Kritik ist kurz zusammengefaßt "gut gemeint, aber immer noch so umständlich, daß es nur Nerds ernsthaft benutzen" und da hat er leider recht...

Noch provokanter, aber im Kern genauso richtig hatte das mal ein c't-Redakteur in einem Editorial beschrieben und dabei den Finger auch noch auf ein größeres Problem von GPG/PGP gelegt. Gab einen netten Shitstorm, die (zu wenigen) Leute, die versuchen, konsequent GnuPG/OpenPGP zu nutzen, machen weiter wie bisher und die kleine Entwicklergemeinde versucht, die "Usability" zu verbessern. Daß das Web of Trust bei (Open)PGP im Gegensatz zu S/MIME mit seinem Zertifikatesystem eher "anarchisch" und v.a. nur optional ist, ist je nach Sichtweise eben ein Riesenvorteil (OpenPGP kann völlig anonym genutzt werden, S/MIME nicht) oder ein Nachteil (die Identitätsprüfung muß man ggf. per Fingerprint und am besten face2face machen, weil man sich NICHT auf WoT und Certs verlassen mag, und bei Nachlässigkeit bei der Prüfung kann einem ganz gut ein falscher Pubkey untergeschoben werden, womit ein gutes Weilchen lang der MidM mitlesen könnte).

lG einer der Nerds, der OpenPGP nutzt, aber eben nur mit der Handvoll anderer Nerds, die es auch "können"....

google play services?

danke! koennt ihr evtl. was zu den google play services sagen? ich nutze mein handy ohne google play store und moechte das auch gern so lassen, um signal installieren zu koennen benoetigt mensch jedoch google play services. kommen darueber nicht auch alle persoenlichen daten an google?

Geht auch ohne

such einfach mal "Signal apk"

apk ist das Dateiformat. Kannst du runterladen und mit (so weit ich weiß) jedem Smartphone öffnen und damit installieren. Ganz ohne google und Co.

kein guter tipp - apks aus unsicherer herkunft

besser bleibenlassen. damit könnt ihr euch trojaner und anders zeugs aufs smartphone holen.

apks aus google play

lassen sich über raccoon von onyxbits ziehen

keine ahnung wie sicher die software ist

auch dann braucht's google play services

ziehen laesst sich die app wo anders (ja, is auch unsicher, da waere dann auch wieder die frage: die app wo anders ziehen oder google nutzen?), das problem ist aber, dass google play services benoetigt werden, um den sicherheitscode zu bestaetigen. also selbst wenn mensch die app woanders her bekommt, laeuft es am ende wieder auf google hinaus. dafuer hat sich signal anscheinend bewusst entschieden, finde ich aber durchaus eine seltsame_unsichere entscheidung!

Re: auch dann braucht's google play services

es ist aus sicht der durchscnittlichen benutzer*in eben NICHT unsicher. nur so kann sichergestellt werden, dass alle die von open whispersystems signierte version von signal nutzen.

das setzt eine zentrale "verteilstation" wie google play store voraus. (vgl. f-droid)

Das zugrundeliegende Problem ist ja eben, dass es keine Open SOurce Plattform ist sondern Google. Aber auch hier ist für den durchschnittlichen nutzer so alle komfortabilität gegeben.

Für menschen mit einem erhöhten Sicherheitsbedürfnis und unabhängigkeit von google ist das natürlich schwierig zu akzeptieren. Doch auch hier gibt es gute Lösungen (Signal selbst kompilieren u. mit websocket anbinden, jabber+OMEMO bzw otr und natürlich von vornherein Cyanogenmod o.ä. statt stock-andorid nutzen... )

Re: google play services?

deiner grundlegenden frage muss leider erstmal mit einer gegenfragen begegnet werden.

nutzt du nur den google play store nicht oder insgesamt jeglich google software? (damit ist nicht android an sich gemeint, sondern die jeweiligen flavors der google-software-pakete e.g. calender, mail, messenger, play store, ...)

zu google:

Signal nutzt gcm (google cloud messaging). Dies ist lediglich dazu da auf dem android system dafür zu sorgen, dass du BENACHRICHTIGT wirst, dass du eine nachricht über irgendeinen messenger bekommen hast. Dabei wird, im Fall von Signal, weder die nachricht noch adressat und urheber an google weitergegeben. Google ist lediglich dafür verantwortlich, dass du weißt, dass du eine nachricht bekommen hast.

das ist nicht optimal aus sicht einer linksradikalen aktivistin, wie mir. allerdings: signal wurde nicht explizit für mich und meine genoss*innen erdacht sondern soll SO VIELEN MENSCHEN WIE MÖGLICH eine verschlüsselte Kommunikation ermöglichen.

Dabei müssen, aus usability-sicht, kompromisse eingegangen werden.

Es gab bereits vorschläge gcm mit websocket zu ersetzen. der eingereichte code war jedoch nicht zufreidenstellend aus sicht von open whisper systems.

es gab eine zeit lang "libre signal".hier wurde der versuch unternommen gcm zu entfernen. es war kompatibel mit allen anderen signal installationen

dieses projekt wurde jedoch eingestellt, da unabgesprochen der name signal verwendet wurde und unauthorisiert die server von open whispersystems benutzt wurden.

LibreSignal

Suche im F-Droid nach "LibreSignal". Ich glaube aber, du brauchst vorher noch eine neue Paketquelle, daher google "LibreSignal" erst mal. Es ist wahr, dass diese Version schwieriger verifiziert werden kann, aber sicherer als sich die apk von irgendeiner ominösen Seite zu laden, ist es allemal!

zu signal

das ist gefährliches halbwissen. erstens ist unklar wer oder was mit "außen" gemeint ist (der serverbetreiber schon mal nicht), und zweitens bleibt schwammig, was hier "online" heißt. der mobilfunkbetreiber kann natürlich anhand der übertragenen pakete nachvollziehen, wann der nutzer signal in welcher intensität verwendet. tipp an die autoren: besser mal beim ccc schlau machen.

CCC

wo schreibt denn der ccc was dazu? kannst du da ein paar links etc nennen? hab da nicht wirklich was gefunden.

Google services

Meines Wissens benötigt der Signal messenger die Google services, da die App Teile der Push-Benachrichtigungsarchitektur mitnutzt (u.a. batteriesparender als andere Lösungen).

Praktisch wäre es, wenn einer/einem bei Schreiben einer Nachricht klar wäre ob der/die Empfänger_in ein verschlüsseltes Handy hat, und/oder die Passwortfunktion von Signal selbst nutzt. Ich denke Signal-Nachrichten auf einem unverschlüsselten Handy zu speichern, welches vllt. auch nur per "Wisch" entsperrt wird, ist sicherheitstechnisch schon recht blödsinnig?

Sind die Leute die die App schreiben offen für solche Vorschläge? Wäre es technisch überhaupt machbar?

Re: Google Services

Signal benötigt nicht zwingend die google services. Ganz praktisch nutzt signal gcm. Dies ist umgehbar, allerdings eher kompliziert in der einrichtung und für durschnittliche benutzer*innen nicht zu empfehlen.

es ist meines wissens nicht möglich zu erfahren, ob die andere person das handy bzw. die signal-app verschlüsselt bentutzt.

aus unserer, linksradikale aktivist*innen, sicht ist es, so wie du beschrieben hast natürlich sinnlos ein unverschlüsseltes (oder wenigstens signa verschlüsselt) handy zu nutzen. Signal wurde jedoch nicht explizit für Aktivist*innen o.ä. geschaffen, sondern soll der durchschnittlichen benutzer*in dienen - also das massenhafte mitschneiden/lesen von kommunikation durch geheimdienste o.ä. unterbinden. Darauf aufbaund ist es jeodch sehr gut möglich für uns, und andere auf sichere kommunikation angewiesene personengruppen, das sicherheitslevel durch verschlüsselung des handys etc zu verbessern.

open whisper system ist immer offen für verbesserungen, wenn a) die änderungen für die breite basis an nutzer*innen sinnvoll ist und b) der eingereichte code sauber, sicher und schön ist.

Danke

Danke für deinen/euren Text!

'Unsere' Themen (Politik, Praxis, Mittel) sind einfach viel zu umfangreich, um von allem eine Ahnung zu haben, oder um auch nur zu allem mal ein Buch zu lesen. In der Folge ist es sicher für viele Leute sehr hilfreich so knackige Infos von Leute zu haben, die sich in einem Bereich besonders auskennen, und die diese Infos dann auch öffentlich zur Diskussion anbieten. Gerade den naiven Umgang mit Smartphones und 'social media' von manchen aus 'der Szene' finde ich sehr fraglich und hatte indes bisher Jahre lang einfach kein Handy mehr.

Nun bräuchte ich aber eines und habe mich gefragt, ob es Unterschiede bzgl. der Sicherheit gibt und ob ein bestimmtes zu empfehlen wäre (Smartphone ~200€)? Wäre dankbar für klugen Rat.

Handy-empfehlung

Wenn du ein neues handy suchst, kann ich dir das Shift 5.2 der Firma Shift empfehlen:

Ziemlich fair produziert, leicht selbst zu reparieren und super support.

Außerdem haben sie ihren Sitz in Deutschland und der preis von 244€ ist völlig in ordnung!

Ich hab es selbst und bin super zufrieden damit!

www.shiftphones.com

Tote Briefkästen

Niemensch braucht ein Smartphone!

Du möchtest eins haben. Second-Hand, 5 Finger-Discount...

Oder lass es bleiben, dann hast du ~200€, brauchst dir keine Sicherheitsillusionen machen und du setzt ein Zeichen gegen die totale Kommerzialisierung und Kontrolle des Sozialen.

n paar Sachen die machen kann

Smartphones verantwortungsvoll zu verwenden verlangt etwas Wissen und ggf. Umgewöhnung im Nutzungsverhalten.

Ein paar Tips:

Datenschutzfreundlich

Welche datenschutzfreundliche Cloud-Dienste sollen das meiner Meinung nach denn sein? Mir wären keine bekannt. Selbst mit eigener Hardware in irgendeinem Rechenzentrum, wie ich es für mich gelöst habe, kann ich mir niemals zu 100% sicher sein, dass meine Daten geschützt sind. Das ist leider die Realität und da sollte man den nicht-Nerds nichts anderes erzählen. Auch wenn es mal mehr, mal weniger stinkt, Scheisse bleibt Scheisse!

Re: Datenschutzfreundlich

das gilt jedoch IMMER. egal was du unternimmst: es gibt keine 100%ige sicherheit. Jede*r, der/die was anderes erzählt, liegt falsch.

In meinen Augen kommt es vor allem erstmal darauf an herauszufinden was überhaupt das sicherheitsbedürfnis ist? Daraus ableitend müssen sich dann die jeweiligen empfehlungen usw ergeben.

100%ig Sicherheit gibt es nicht

Mittlerweile kannst Du Dir aus RaspberryPi & Co. und externer Festplatten schon recht brauchbare Cloudspeicher-Lösungen aufbauen, bei denen die Festplatte vollverschlüsselt ist und die Hardware bei Dir zu Hause steht. Breitbandige Internetverbindungen tun das Übrige, um auch unterwegs mit passabler Geschwindigkeit drauf zuzugreifen.

Wie auch geschrieben wurde: 100%ige Sicherheit gibt's nicht, aber wenn Du mit einem Angreifer rechnen musst, der deine IT-Sicherheit durch massgeschneiderte Angriffe fährt, hast Du echt schon ein Eskalationslevel erreicht, das nicht mehr feierlich ist.

Es geht doch nicht darum, die super-sichere Lösung parat zu haben, sondern gegen die allgemeine Resignation vorzugehen: Es is doch eh alles scheisse, DIE können eh alles knacken und dann kann ja auch meine Politgruppe auf Facebook koordinieren.

Bestimmte Inhalte werden einfach garnicht digital kommuniziert und für unverfänglichen Kram, kann man verfügbare Sicherheitsverfahren umsetzen.