Es ist mal wieder an der Zeit für einen Realitätsabgleich, was so alles möglich ist, in der Welt der Überwacher. Zeit für ein Paranoia-Upgrade. Kürzlich hat der Journalist und Forscher Morgan Marquis-Boire beim Citizen Lab an der University of Toronto's Munk School of Global Affairs Forschungsergebnisse über gezielte Manipulation unverschlüsselter Datenströme im Internet publiziert und bei The Intercept einen Artikel dazu veröffentlicht. Während selbst erfahrene Internetnutzer bisher davon ausgegangen sind, dass, wer sich einen Virus einfing, dazu seinen Teil beigetragen habe - sei es durch das öffnen von Mailanhängen unbekannter Absender oder Besuchen ominöser Websites -, zeigen die neuen Veröffentlichungen nun: Um einem Ziel einen Virus unterzujubeln reicht es aus, dass dieses eine harmlose Seite wie YouTube aufruft.

Immerhin hat sich seit den Snowden-Enthüllungen das Wissen darüber, dass unverschlüsselt durchs Netzt geschickte Daten postkartenähnlich unterwegs sind und von jedem mitgelesen werden können, weit verbreitet, jedoch wissen die wenigsten, dass unverschlüsselte Datenströme auch dazu einladen, manipuliert zu werden.

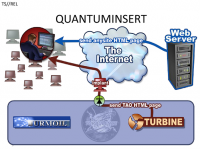

Der jetzt dokumentierte Angriff funktioniert wie folgt:

Eine Firma oder eine staatliche Einrichtung kauft sich für einen Haufen Geld von einer Hackerfirma wie der 'Gamma Group' oder dem 'Hacking Team' ein “network injection appliance”. Es handelt sich dabei um ein Stück Hardware, das bei einem ISP (Internet Service Provider: Telekom, Kabel Deutschland etc.) im Rechenzentrum - dort, wo all unsere Daten entlangfließen - eingebaut wird.

Diese Geräte, durch die der komplette Internettraffic dann fließt, spezialisieren sich auf die Daten der Zielperson. Im Falle der Italienischen Firma 'Hacking Team' wurde das Gerät darauf programiert, abzuwarten bis der Benutzer ein beliebiges YouTube-Video aufruft. In diesem Moment werden die Daten auf dem weg vom YouTube-Server zum Ziel manipuliert, und an kommt der Hinweis, zur wiedergabe des Videos würde ein Update des Flashpalyers benötigt. Gamma bietet ähnliches für iTunes an. Der Nutzer wähnt sich in Sicherheit, denn in der Adressleiste steht ohne Zweifel die richtige Domain.

Hier spielte bisher auch eine Rolle: Selbst wer per https auf YouTube surfte, war bisher nicht immun gegen diesen Angriff, da der Videoplayer trotzdem unverschlüsselt übertragen wurde.

Dass Google schnell reagiert hat und YouTube zumindest in der https-Version nun komplett verschlüsselt übertragen wird, ist gut, minimiert die Gefahr aber nur minimal.

Der Nutzer bekommt von diesem Vorgang nichts mit und ist sich keiner Gefahr bewusst, hat er doch nur auf YouTube ein Video aufgerufen und keinen Spamlink aus den Kommentaren geöffnet.

Die Möglichkeiten einer Zielperson über diesen Weg unbemerkt manipulierte Websites unterzujubeln, sind schier unbegrenzt. So hat Gamma auch Browserexploits im Angebotdie ganz ohne zutun des Users aktiv werden, also nicht erst ein Update vorgaukeln bei dem sich er Nutzer den Virus selber installiert, sondern z.B. wie im geleakten Werbevideo zu sehen direkt aus dem Browser heraus Programme starten können. Meist dürfte allerdings der oben beschriebene Weg des angeblichen Softwareupdates genutzt werden, um Trojaner auf Rechner zu schleusen.

Die Möglichkeiten der “network injection” sind sehr vielseitig, und bei weitem nicht auf Trojaner-Angriffe begrenzt. Es ließen sich kinderleicht beliebige Inhalte von Websites manipulieren, auch dieser Artikel hier auf dem Weg vom Blogsport-Server zu euch. Angriffe dieser Art sind für einen Großteil des Internets denkbar, denn welche Websites bieten schon umfängliche https-Versionen bei der alles verschlüsselt übertragen werden? Indymedia Linksunten ist solch ein Vorreiter, und auch einige große Anbieter wie Facebook und Gmail, Suchmaschienen wie DuckDuckGo, Nachrichtenseiten wie der bereits oben verlinkte Intercept sowie die meisten Mailanbieter und Onlinebankingseiten bieten die auf dem TLS-Protokoll basierende Verschlüsslung zwischen Nutzer und Server inzwischen standardmäßig an.

Auch wenn die beiden Webgiganten Facebook und Google mit ihrer Einführung von https für die Massen viel verändert haben wird ein großer Teil von dem, was wir im Netzt aufrufen, weiterhin im Klartext übertragen.

Bei der Nutzung von Verschlüsslung gilt: Um so mehr verschlüsselte Daten zirkulieren, desto weniger verdächtig sind Einzelne, die verschlüsselt kommunizieren! Und: Umso mehr verschlüsselt übertragen wird, desto weniger landet z.B. bei einer polizeilichen Telekommunikationsüberwachung (TKÜ) oder ähnlichem auf dem Tisch der Staatsanwaltschaft. Denn auch hier wird der ein- und ausgehende Traffic beim Internetanbieter (ISP) mitgeschnitten. Bei verschlüsselten Daten ist dann höchstens ersichtlich, von wo sie kamen, nicht aber der Inhalt.

Viel mehr als das Browseraddon HTTPS-Everywhere zu installieren, um zumindest bei einigen großen Seiten automatisch auf die verschlüsselte Version umgeleitet zu werden, sofern sie denn eine anbieten, kann man auch nicht unternehmen. Es gilt abzuwarten, ob ein Umdenken bei den Websitenbetreibern stattfindet. Google hat erst vor ein paar Tagen angekündigt, Seiten die Verschlüsselung bieten, im Ranking der Suchergebnisplatzierung zu bevorzugen.

Text: Daniel Remsch, Bilder: Citizen Lab

Das ist ein ganz alter Hut

So bringen die doch seit Jahren Trojaner unter. Es geht ja auch noch viel simpler: Zwei ausführbare Dateien können durch bestimmte Programme "gejoined" werden: Es entsteht ein drittes Programm, das die beiden Programme gleichzeitig ausführt. Solche Sachen gab es schon vor zwanzig Jahren. Jeder Geheimdienst oder auch nur jeder Routerbesitzer kann jetzt darauf warten, dass sich die Zielperson ein Programm aus dem Internet lädt und dieses on the fly mit einem Trojaner joinen. Man installiert sich das gewünschte Spiel und installiert zugleich den Behördentrojaner. Das zu programmieren braucht ein/zwei Tage. Das einzig schwierige ist, sich zwischen Nutzer und Webseite zu schalten. Diese Möglichkeit aber haben Behörden dem durchschnittlichen Hacker halt voraus.

PS. Wer jetzt schreit: Deshalb immer SHA1-Hashcode prüfen, dann geht das nicht, möge sich klar machen, dass der Hashcode natürlich genauso manipuliert werden kann, wenn er über die selbe Leitung abgerufen wird.

Signierte Pakete bei Linux verhindern diesen Angriff

Ein solcher Angriff wird bei einer "normalen" Nutzung einer Linux-Distribution durch die Paketverwaltung verhindert. Die Paketverwaltung installiert nur signierte Pakete. Im Gegensatz zu einer Überprüfung eines Hashes wird hierbei in der Regel PGP genutzt. Die gültigen Schlüssel sind bereits lokal hinterlegt und müssen nicht nachinstalliert werden. Eine Manipulation der Pakete wird dadurch verhindert. Die Installation von Programmen standardmäßig aus zentral verwalteten Paketquellen, die mit Signierung abgesichert wird, ist ein zentraler Sicherheitsfaktor, den Linux Windows voraus hat.

Eine Ausnutzung von einem Exploit im Browser durch eine manipulierte Webseite wird dadurch natürlich nicht verhindert, aber ein Zero-Day-Exploit treibt die Kosten deutlich in die Höhe im Vergleich zu einem manipulierten Download einer Software.

liebe mods

Der Artikel ist in sich gedoppelt vielleicht auch gedreifacht. Einfach mal lesen, dann seht ihr das schon.

danke für den hinweis

sollte jetzt passen